Мы в «СёрчИнформ» ежегодно обучаем несколько десятков тысяч человек. Это госслужащие, сотрудники корпораций из самых разных отраслей, которые работают с персональными данными клиентов/ граждан. Именно их бдительность может нарушить планы хакеров. Поделюсь наблюдениями, которые я сделал за годы подготовки курсов.

Чему учить

Социальная инженерия за последние годы так всех напугала, что ИБ-специалисты слишком сильно сфокусировались только на этой проблеме. Результаты впечатляют. Для примера: Сбербанк сообщал о том, что на 46% снизил число открытий фишинговых сообщений среди своих сотрудников всего за два года.

Но фишинг и ему подобные приемы социальной инженерии — это только 50% атак. А что остальное? Взлом слишком слабых паролей, использование корпоративных паролей в личных аккаунтах, отсутствие двухфакторной аутентификации. Кроме того, люди забывают о собственной ответственности за случайное или намеренное разглашение данных.

Вот минимум, которому обучаем мы и что, по нашему мнению, должно входить в программу обучения:

— Какие приемы социальной инженерии используют мошенники — от манипуляций через электронную почту до дипфейков.

— Правила информационной безопасности при удаленной работе и работе в командировках — SSL, VPN и другие аббревиатуры. Организация общения, совещаний, обмена информацией на «удаленке».

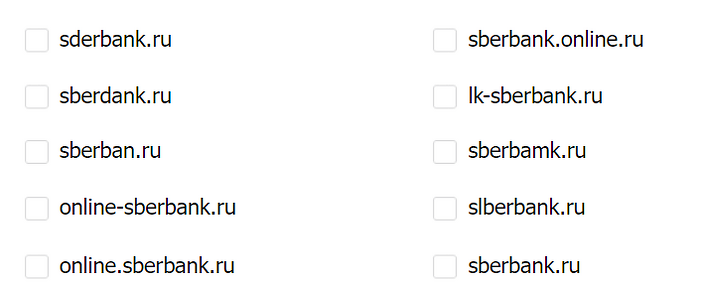

— Правила парольной политики и двухфакторной аутентификации — что такое хороший пароль, где его хранить и можно ли запомнить. Почему пароли намного более предсказуемые, чем кажется тому, кто их придумал.

— Цифровая гигиена в интернете — о поведении в соцсетях, использовании публичных сервисов и других ресурсов.

— Правила работы с корпоративной информацией — что такое коммерческая тайна, кому принадлежат корпоративные данные, ответственность за разглашение и т.д.

Формат обучения

Существует множество форматов обучения ИБ-грамотности: лекции, игры, тренинги, учения. Благодаря современным платформам, обучение можно проводить как офлайн, так и дистанционно. Есть современные площадки, где можно бесплатно сверстать свой курс, есть даже готовые программы.

Обучение через игры: своя ИБ-игра, редактор вопросов к ней, квест по ИБ, игры от вендоров.

Обучение боем: GoPhish.

Дистанционное обучение: Moodle и аналоги, Google Формы.

Несмотря на это, самым распространенным на практике остается обычный инструктаж с последующим «распишитесь в журнале». Это и в случае с противопожарным обучением занятие близкое к бесполезному, что уж говорить о такой абстрактной сфере как информационная безопасность.

Люди недооценивают реальность проблемы защиты данных и не беспокоятся о том, что инцидент коснется их лично. Поэтому какой бы формат обучения вы ни выбрали, его обязательно следует дополнить хотя бы элементами геймификации и тренинга.

Вот, что, по моему опыту, производит наибольшее впечатление:

—. Продемонстрировать, как за минуты взламываются пароли.

— Найти в режиме реального времени информацию в интернете на присутствующих в аудитории. Существование такого направления, как OSINT для многих становится откровением.

— Сделать звонок с подменного номера.

— Показать, как быстро клонируется голос или лицо человека.

Как сделать обучение эффективным

Даже если курс сделан добротно и касается всех важных аспектов цифровой грамотности, недочеты могут свести усилия к нулю. Вот главные ошибки.

1. Обучение строится не на принципах, а на механическом заучивании

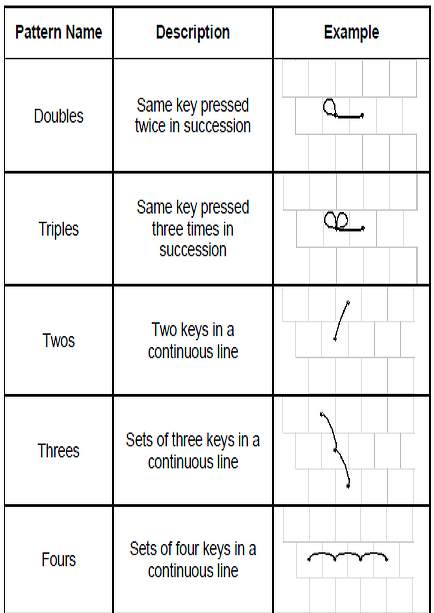

Одна из распространенных проблем в том, что пользователей учат понимать не принципы атаки, а распознавать конкретные ее признаки. Например, есть зеленый замочек в адресной строке — то это всегда безопасно. Верный адрес отправителя письма — всегда порядок.

Мошенники совершенствуют атаки быстрее, чем ИБ-специалисты актуализируют курсы. Поэтому важно объяснять «анатомию» атаки и ее мотивы — тогда пользователь будет обращать внимание не только на конкретные признаки мошенничества, их может не быть на поверхности. Сотрудники должны понимать, что технически можно не только сделать адрес отправителя похожим на настоящий, но и совсем подменить его.

Поэтому, например, в случае с фишингом нужно тренировать людей на распознавание мошенничества по комплексу признаков:

— неверное написание адреса сайта;

— странное содержимое;

— имитация функционала ;

— оплата только онлайн.

— отсутствие физического адреса для самообслуживания, только доставка и т.д.

2. Обучение проходит слишком редко или слишком часто

Согласно приказу ФСБ 282 ИБ-учения нужно проводить минимум раз в год. Это требование касается субъектов КИИ. Но и обычная компания может ориентироваться на такую регулярность, когда речь идет о масштабных ИБ-маневрах (например, серии тренингов).

Более рутинные мероприятия (например, антифишинговые рассылки, лекции по социнженерии с учетом новых тем и методов) нужно проводить чаще — примерно раз в квартал.

Пример паттернов, которые используют люди при создании паролей

А вот более частое обучение вредит. Сотрудники-студенты знают, что «безопасник» снова разошлет письмо. Какой-то оригинальный сценарий для учений, когда они проходят часто, придумывать не получается, поэтому люди скатываются в механические реакции на угрозы – бдительность притупляется.

3. Результаты обучения никого не интересуют

Что делать с результатами проверки и с теми, кто не хочет следовать правилам? Этот вопрос не в компетенции ИБ-специалиста, но перед организацией обучения нужно договориться с руководством о методах мотивации для «прилежных учеников», а также о санкциях для тех, кто учебу и применение знаний саботирует. Ведь какой смысл учиться хорошо, если за плохую учебу ничего не грозит?

4. ИБ-специалист не учитывает специфику аудитории

ИБ-специалисты — не профессиональные преподаватели. Но для обучения ИБ-грамотности не требуется быть педагогом, потому что обучение взрослых людей сильно отличается от обучения детей. Вот основные принципы:

— Сотрудники должны участвовать в планировании и оценке собственного обучения.

— Обучение должно базироваться на практике.

— Взрослые хотят учиться тому, что связано с их работой или личными задачами.

— Обучение взрослых ориентируется на решение проблем, а не на приобретение знаний как таковых.

Учесть все эти пункты будет проще, если вы понимаете, какого типа сотрудники собрались в вашей группе, а также если вы можете выровнять состав группы по должностям, возрасту. Тогда будет проще подбирать подходящие кейсы, примеры, лайфхаки под опыт и убеждения каждой конкретной группы.

Необязательно проводить бумажные тестирования, чтобы узнать, сотрудники каких типов есть в компании и чего от них ожидать. ProfileCenter, профилирует сотрудников по типам личности в автоматическом режиме. Читать подробнее.

Если нет возможности разобраться, кто в группе и поработать над ее составом, приходят на помощь универсальные инструменты.

Риторика, то есть владение ораторским мастерством, умение донести мысль до аудитории. Это набор самых разных прикладных навыков, чтобы донести мысль до аудитории на уровне эмоций и логики. Еще одно полезное знание — как применять приемы аттракции. То есть как выстроить свой имидж так, чтобы сотрудники знали: если ИБ-специалист говорит о чем-то как о важном, так оно и есть.

Итог

Всеобщее обучение сотрудников — не панацея. ИБ-грамотность не гарантирует, что сотрудник, не разобравшись, не откроет вредоносное вложение. А знание об ответственности не убережет полностью от сознательного слива. Тем не менее цифровая гигиена позволяет снизить число инцидентов. Если вам приходится разрабатывать курс с нуля, можно ориентироваться на готовые программы. Но дальше — обязательно наполнять их практикой, кейсами, лайфхаками, которые должны быть понятны и близки опыту вашей аудитории. Но главное — создать с ней доверительный контакт, иначе результат обучения будет плох.

Если у вас в компании не хватает собственных ресурсов на проведение обучения, запросите его у нас, это бесплатно.

■ Рекламаerid:JapBIaris